Tengo un nodo informático de Oracle Cloud Infrastructure en el nivel gratuito, configurado con Ubuntu 22.04 como sistema operativo. Instalé Nginx con éxito y agregué una regla de ingreso a la subred para permitir conexiones a Internet en el puerto 80.

Sin embargo, tengo un problema en el que no puedo acceder al servidor ingresando la IP pública en el navegador. Después de investigar un poco, descubrí que necesito agregar reglas de iptables para permitir el tráfico HTTP en el puerto 80. Una vez que agrego las reglas, el servidor se vuelve accesible. Encontré formas de hacer esto:

Añadiendo esta regla:

sudo iptables -I ENTRADA 6 -m estado --estado NUEVO -p tcp --dport 80 -j ACEPTAR sudo netfilter-persistent save

O sumando estas dos reglas:$

sudo iptables -I ENTRADA -p tcp --dport 80 -m conntrack --ctstate NUEVO,ESTABLECIDO -j ACEPTAR

$ sudo iptables -I SALIDA -p tcp --sport 80 -m conntrack --ctstate ESTABLECIDO -j ACEPTAR

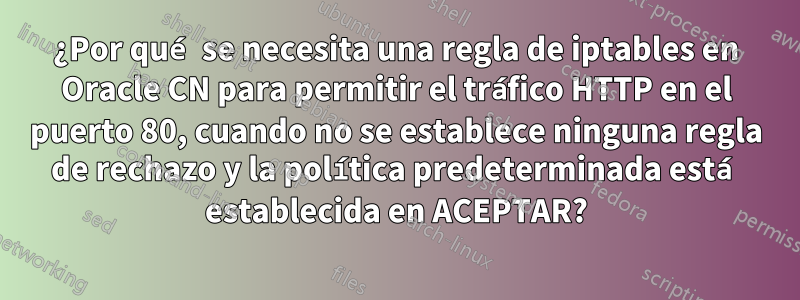

Estoy desconcertado por el hecho de que no pude acceder al servidor desde afuera sin agregar las reglas, a pesar de que la política de ENTRADA predeterminada está configurada en ACEPTAR y no pude encontrar ninguna regla de rechazo que bloquee específicamente el puerto 80.

Antes de agregar la regla, utilicé el comando: sudo iptables -S y obtuve el siguiente resultado:

-P ENTRADA ACEPTAR

-P ADELANTE ACEPTAR

-P SALIDA ACEPTAR

-N servicios de instancia

-A ENTRADA -m estado --estado RELACIONADO,ESTABLECIDO -j ACEPTAR

-A ENTRADA -p icmp -j ACEPTAR

-A ENTRADA -i lo -j ACEPTAR

-A ENTRADA -p udp -m udp --sport 123 -j ACEPTAR

-A ENTRADA -p tcp -m estado --estado NUEVO -m tcp --dport 22 -j ACEPTAR

-A ENTRADA -j RECHAZO --rechazar-con icmp-host-prohibido

-A ADELANTE -j RECHAZO --rechazar-con icmp-host-prohibido

-A SALIDA -d 169.254.0.0/16 -j Servicios de instancia

-A InstanceServices -d 169.254.0.2/32 -p tcp -m propietario --uid-owner 0 -m tcp --dport 3260 -m comentario --comment "Consulte la sección Imágenes proporcionadas por Oracle en la documentación de Oracle Cloud Infrastructure para Impacto en la seguridad de modificar o eliminar esta regla" -j ACEPTAR

-A InstanceServices -d 169.254.2.0/24 -p tcp -m propietario --uid-owner 0 -m tcp --dport 3260 -m comentario --comment "Consulte la sección Imágenes proporcionadas por Oracle en la documentación de Oracle Cloud Infrastructure para Impacto en la seguridad de modificar o eliminar esta regla" -j ACEPTAR

-A InstanceServices -d 169.254.4.0/24 -p tcp -m propietario --uid-owner 0 -m tcp --dport 3260 -m comentario --comment "Consulte la sección Imágenes proporcionadas por Oracle en la documentación de Oracle Cloud Infrastructure para Impacto en la seguridad de modificar o eliminar esta regla" -j ACEPTAR

-A InstanceServices -d 169.254.5.0/24 -p tcp -m propietario --uid-owner 0 -m tcp --dport 3260 -m comentario --comment "Consulte la sección Imágenes proporcionadas por Oracle en la documentación de Oracle Cloud Infrastructure para Impacto en la seguridad de modificar o eliminar esta regla" -j ACEPTAR

-A InstanceServices -d 169.254.0.2/32 -p tcp -m tcp --dport 80 -m comment --comment "Consulte la sección Imágenes proporcionadas por Oracle en la documentación de Oracle Cloud Infrastructure para conocer el impacto en la seguridad de modificar o eliminar esta regla" -j ACEPTAR

-A InstanceServices -d 169.254.169.254/32 -p udp -m udp --dport 53 -m comment --comment "Consulte la sección Imágenes proporcionadas por Oracle en la documentación de Oracle Cloud Infrastructure para conocer el impacto en la seguridad de modificar o eliminar esta regla" -j ACEPTAR

-A InstanceServices -d 169.254.169.254/32 -p tcp -m tcp --dport 53 -m comment --comment "Consulte la sección Imágenes proporcionadas por Oracle en la documentación de Oracle Cloud Infrastructure para conocer el impacto en la seguridad de modificar o eliminar esta regla" -j ACEPTAR

-A InstanceServices -d 169.254.0.3/32 -p tcp -m propietario --uid-owner 0 -m tcp --dport 80 -m comentario --comment "Consulte la sección Imágenes proporcionadas por Oracle en la documentación de Oracle Cloud Infrastructure para Impacto en la seguridad de modificar o eliminar esta regla" -j ACEPTAR

-A InstanceServices -d 169.254.0.4/32 -p tcp -m tcp --dport 80 -m comment --comment "Consulte la sección Imágenes proporcionadas por Oracle en la documentación de Oracle Cloud Infrastructure para conocer el impacto en la seguridad de modificar o eliminar esta regla" -j ACEPTAR

-A InstanceServices -d 169.254.169.254/32 -p tcp -m tcp --dport 80 -m comment --comment "Consulte la sección Imágenes proporcionadas por Oracle en la documentación de Oracle Cloud Infrastructure para conocer el impacto en la seguridad de modificar o eliminar esta regla" -j ACEPTAR

-A InstanceServices -d 169.254.169.254/32 -p udp -m udp --dport 67 -m comment --comment "Consulte la sección Imágenes proporcionadas por Oracle en la documentación de Oracle Cloud Infrastructure para conocer el impacto en la seguridad de modificar o eliminar esta regla" -j ACEPTAR

-A InstanceServices -d 169.254.169.254/32 -p udp -m udp --dport 69 -m comment --comment "Consulte la sección Imágenes proporcionadas por Oracle en la documentación de Oracle Cloud Infrastructure para conocer el impacto en la seguridad de modificar o eliminar esta regla" -j ACEPTAR

-A InstanceServices -d 169.254.169.254/32 -p udp -m udp --dport 123 -m comment --comment "Consulte la sección Imágenes proporcionadas por Oracle en la documentación de Oracle Cloud Infrastructure para conocer el impacto en la seguridad de modificar o eliminar esta regla" -j ACEPTAR

-A InstanceServices -d 169.254.0.0/16 -p tcp -m tcp -m comentario --comment "Consulte la sección Imágenes proporcionadas por Oracle en la documentación de Oracle Cloud Infrastructure para conocer el impacto en la seguridad de modificar o eliminar esta regla" -j REJECT - -rechazar-con tcp-reset

-A InstanceServices -d 169.254.0.0/16 -p udp -m udp -m comentario --comment "Consulte la sección Imágenes proporcionadas por Oracle en la documentación de Oracle Cloud Infrastructure para conocer el impacto en la seguridad de modificar o eliminar esta regla" -j REJECT - -rechazar-con puerto-icmp-inalcanzable

Las políticas predeterminadas para las cadenas de ENTRADA, ADELANTE y SALIDA están configuradas en ACEPTAR. La única regla que apunta al puerto 80 para una IP específica también está activada.

Pregunta: ¿No debería ser suficiente para que se pueda acceder al servidor? ¿Qué me estoy perdiendo?

Por favor explique los porqués y los cómos de una manera sencilla ya que soy un principiante. ¡Muchas gracias!