Não sei há quanto tempo - talvez uma década - tive o seguinte em minha configuração do postfix:

smtpd_client_restrictions = reject_rbl_client sbl.spamhaus.org,

reject_rbl_client blackholes.easynet.nl

Recentemente, tive usuários ocasionalmente recebendo devoluções, onde é isso que vejo no servidor:

Nov 14 03:23:33 ip-10-0-200-150 postfix/smtpd[25205]: connect from mail-cwlgbr01

on2134.outbound.protection.outlook.com[40.107.11.134]

Nov 14 03:23:33 ip-10-0-200-150 postfix/smtpd[25205]: Anonymous TLS connection e

stablished from mail-cwlgbr01on2134.outbound.protection.outlook.com[40.107.11.13

4]: TLSv1.2 with cipher ECDHE-RSA-AES256-GCM-SHA384 (256/256 bits)

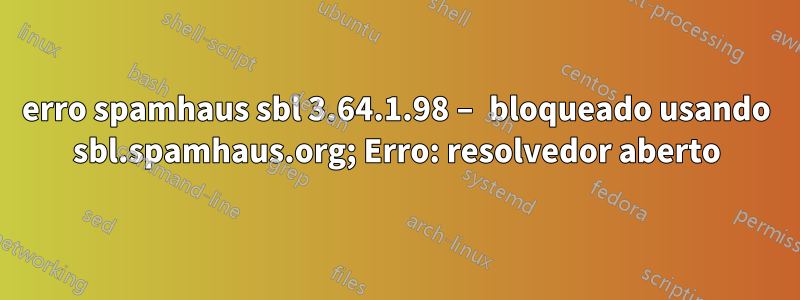

Nov 14 03:23:33 ip-10-0-200-150 postfix/smtpd[25205]: NOQUEUE: reject: RCPT from mail-cwlgbr01on2134.outbound.protection.outlook.com[40.107.11.134]: 554 5.7.1 Service unavailable; Client host [40.107.11.134] blocked using sbl.spamhaus.org; Error: open resolver; https://www.spamhaus.org/returnc/pub/3.64.1.98; from=<[email protected]> to=<[email protected]> proto=ESMTP helo=<GBR01-CWL-obe.outbound.protection.outlook.com>

Mas então 2 minutos depois

Nov 14 03:25:43 ip-10-0-200-150 postfix/smtpd[25205]: connect from mail-cwlgbr01

on2125.outbound.protection.outlook.com[40.107.11.125]

Nov 14 03:25:44 ip-10-0-200-150 postfix/smtpd[25205]: Anonymous TLS connection e

stablished from mail-cwlgbr01on2125.outbound.protection.outlook.com[40.107.11.12

5]: TLSv1.2 with cipher ECDHE-RSA-AES256-GCM-SHA384 (256/256 bits)

Nov 14 03:25:44 ip-10-0-200-150 postfix/smtpd[25205]: 4E7A780053: client=mail-cw

lgbr01on2125.outbound.protection.outlook.com[40.107.11.125]

Nov 14 03:25:44 ip-10-0-200-150 postfix/cleanup[25245]: 4E7A780053: message-id=<[email protected]>

Nov 14 03:25:44 ip-10-0-200-150 mimedefang.pl[23843]: 4E7A780053: MDLOG,4E7A780053,mail_in,,,<[email protected]>,<[email protected]>,FW: Undeliverable: FW: The Philosopher's Trading Experiment: Peter Thiel and the Big Short That Never Was

Nov 14 03:25:44 ip-10-0-200-150 mimedefang[20720]: 4E7A780053: Filter time is 21ms

Nov 14 03:25:44 ip-10-0-200-150 opendkim[11822]: 4E7A780053: mail-cwlgbr01on2125.outbound.protection.outlook.com [40.107.11.125] not internal

Nov 14 03:25:44 ip-10-0-200-150 opendkim[11822]: 4E7A780053: not authenticated

Nov 14 03:25:44 ip-10-0-200-150 opendkim[11822]: 4E7A780053: failed to parse authentication-results: header field

Nov 14 03:25:44 ip-10-0-200-150 opendkim[11822]: 4E7A780053: DKIM verification successful

Nov 14 03:25:44 ip-10-0-200-150 postfix/qmgr[28094]: 4E7A780053: from=<[email protected]>, size=177480, nrcpt=1 (queue active)

Nov 14 03:25:44 ip-10-0-200-150 amavis[22145]: (22145-03) ESMTP [127.0.0.1]:10024 /var/spool/amavisd/tmp/amavis-20221113T221855-22145-4K_9q1uQ: <[email protected]> -> <[email protected]> SIZE=177480 Received: from ip-10-0-200-150.eu-central-1.compute.internal ([127.0.0.1]) by localhost (my.postfixserver.com [127.0.0.1]) (amavisd-new, port 10024) with ESMTP for <[email protected]>; Mon, 14 Nov 2022 03:25:44 +0000 (UTC)

O vinculadoPágina de erro do SpamHausnão me faz pensar que isso deva ser um problema intermitente.

A questão principal é: como faço para corrigir isso? O servidor de e-mail está sendo executado em uma instância AWS EC2, sem nenhuma configuração especial de DNS no servidor. É possível que a AWS esteja fazendo algum tipo de round-robin com as consultas DNS e alguns dos servidores que eles estão consultando agora sejam resolvedores públicos?

Indo mais fundo, estou me perguntando se deveria fazer essa verificação ou se ela está desatualizada. A mesma página de erro vinculada tenta me convencer a usarSpamHaus DQS.Esta pergunta ServerFaultsobre dbl.spamhaus.orgpontos da documentação que diz que você não deveria fazer isso no servidor de e-mail, se estiver enviando menos de 200 mil e-mails por dia e, em vez disso, deveria fazê-lo no SpamAssassin, mas não consigo encontrar um aviso semelhante/ sugestão na sbldocumentação. Em vez disso, osbldocumentaçãoparece querer que as pessoas parem de usar sblo autônomo e, em vez disso, mudem para o integradoZen DNSBL.

Por um lado, sou muito da escola "se não está quebrado, não conserte", e é por isso que essa linha está na minha configuração do Postfix há aproximadamente sempre. Mas, por outro lado, agora parece que está quebrado, e parece que muita coisa mudou no período 2017-2019, e não está bem documentado agora (todos os "como fazer" de correio virtual Postfix/AmavisD também parecem ter sido escrito antes deste período, ou apenas dizer "Amavis executa SpamAssassin, nenhuma configuração especial necessária", mas sem referência a DNSBLs.

Como devo fazer isso no mundo moderno, para um servidor de correio de baixo volume?

Responder1

Pararpermanentemente (554) rejeitando e-mails devido a erros transitórios (deve ser 4XX), agora mesmo. Pense em novas mudanças se e quando você achar que valem a pena.

consultando resolvedores públicos

A expressão refere-se a mais do que alguns grandes serviços públicos. Eles gostam de saber quem os está investigando para saber mais sobre suas fontes de dados e gostam de fazer com que usuários maiores os paguem. Eles não se importam se isso é algo verdadeiramente público ou apenas algo que a Amazon configurou para você e todos os outros no data center. Se isso dificultar a distinção do seu tráfego dos outros servidores, eles preferirão ver o tráfego DNSdiretamente do seu servidor, com um nome rDNS claro anexado a ele (geralmente: por meio de um servidor recursivo em execução no próprio servidor de e-mail).

A documentação do Spamhaus recomenda não bloquear no nível SMTP

para utilizar seus recursos de aprendizagem automática

porque isso lhe traz melhores resultados. Se você não estiver usando esses recursos no momento, recomendo que não se concentre muito nos números de desempenho ou volume.

Se o seu volume estiver baixo, veja-o como umcusto benefíciocompensação entre a vida útil do usuário desperdiçada em spam versus a vida útil do administrador gasta na configuração, manutenção e solução de problemas. SpamAssassin incorpora certas opções de design de software historicamente associadas ao Perl. E o Rspamd, bem, é um analisador muito complexo escrito com alto desempenho em mente, em uma linguagem altamente insegura para a memória. Eles são de uso gratuito, mas certamente nãocomo na cerveja.

"como fazer" parece ter sido escrito antes deste período ou apenas dizer "Amavis executa o SpamAssassin, nenhuma configuração especial é necessária"

Porém, é verdade: há alguma documentação muito recente nas integrações fornecidas pelo Spamhaus paraSpam AssassinoeRSpamd. Observe que eles não funcionam com espelhos públicos. Eles são consultados enviando uma chave que identifica exclusivamente sua conta - que você deve solicitar manualmente e depois copiar a chave. Assim, eles poderão verificar se você, pessoalmente, supera o que eles oferecem de graça. O que também resolverá o problema que você estava enfrentando inicialmente.